آخر استعراض في 12 نيسان/ أبريل 2022

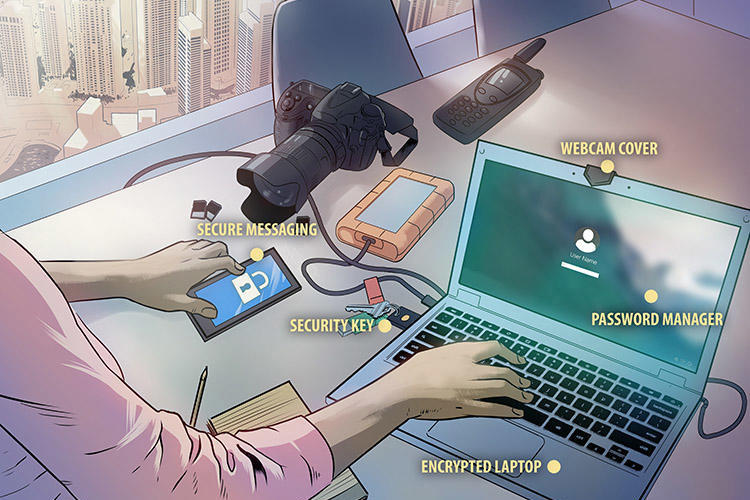

يجب على الصحفيين أن يحموا أنفسهم ومصادر معلوماتهم من خلال مواكبة آخر أخبار الأمن الرقمي وآخر التهديدات في الفضاء الرقمي من قبيل القرصنة والتصيّد والمراقبة. ويجدر بالصحفيين التفكير في المعلومات التي تخضع لمسؤوليتهم، وما الذي يمكن أن يحدث إذا وقعت في أيدي جهات مناوئة، ويجب عليهم اتخاذ إجراءات للدفاع عن حساباتهم وأجهزتهم الإلكترونية واتصالاتهم وأنشطتهم في شبكة الإنترنت.

تتوفر مجموعة أدوات الأمن الرقمي التي أعدتها لجنة حماية الصحفيين بالإسبانية والفرنسية والروسية والفارسية

المحتويات

الاستخدام الآمن لشبكة الإنترنت

حماية حساباتك

لحماية حساباتك:

يستخدم الصحفيون حسابات متنوعة على شبكة الإنترنت وهي تتضمن معلومات تتعلق بالعمل ومعلومات شخصية حول أنفسهم وزملائهم وعائلاتهم ومصادر معلوماتهم. ومن شأن حماية هذه الحسابات وإعداد نسخ احتياطية للمعلومات وإزالتها من الحسابات العامة بصفة منتظمة أن يساعد في حماية البيانات.

- فكّر في المعلومات المخزنة في كل حساب، وما التبعات التي ستتعرض له أنت وأسرتك ومصادر معلوماتك فيما إذا تم اختراق هذا الحساب.

- افصل ما بين عملك وحياتك الشخصية في استخدامك لشبكة الإنترنت، وتجنب الخلط بين المعلومات المهنية وتلك الشخصية في حسابتك. وهذا سيقيّد إمكانية الوصول إلى البيانات إذا ما تم اختراق أحد الحسابات.

- راجِع إعدادات الخصوصية وافهم ما هي المعلومات المتاحة للعموم، وخصوصاً على وسائل التواصل الاجتماعي.

- قم بإعداد نُسخ احتياطية عن المعلومات الحساسة، أو التي لا تريد أن تكون علنية، بما في ذلك الرسائل الخاصة ورسائل الإيميل، ثم احذفها من الحساب أو من الجهاز. وتتوفر أدوات لدى أطراف ثالثة لمساعدتك في تشفير وثائق منفردة لتخزين معلومات على قرص صلب خارجي أو على السحابة الإلكترونية. ويُنصح أيضاً بتشفير الأقراص الصلبة الخارجية. قم بمراجعة القانون في المكان الذي تعمل فيه فيما يخص التشفير.

- احذف أي حسب ما عُدت تستخدمه. وتذكّر أن تُعدّ نسخاً عن أي معلومات تريد الاحتفاظ بها.

- تفحّص ما إذا كان أي من حساباتك مشمول في أي حادثة أمنية، وذلك من خلال البحث عن الحسابات على موقع (have i been pawned). وإذا وجدت أن أحد حساباتك قد تم اختراقه، عليك حينها أن تدخل إلى الحساب وأن تغيّر كلمة المرور. وإذا كنت لا تريد استخدام الحساب المعني لاحقاً، فعليك حذف جميع المحتوى قبل أن تقوم بإلغاء الحساب.

- قم بتشغيل ميزة استخدام عاملي تحقق اثنين لكل حساب من حساباتك. ومن الأمثل استخدام تطبيق تحقق كأحد عاملي التحقق بدلاً من استخدام الرسائل النصية الهاتفية. تفحّص ما إذا كانت الخدمة عبر الإنترنت تدعم التحقق باستخدام عاملي تحقق اثنين، وذلك من خلال البحث في دليل المواقع التي تستخدم ميزة عاملي التحقق.

- استحدث كلمات مرور طويلة مكونة من أكثر من 16 حرفاً. ويجب أن تكون كلمات المرور مزيجاً من الأرقام والرموز والحروف. ولا تستخدم كلمة مرور واحدة لأكثر من حساب، ولا تضمّن كلمة المرور بمعلومات شخصية يمكن العثور عليها بسهولة عبر الإنترنت، من قبيل تاريخ ميلادك. وفكّر في استخدام برنامج حاسوبي لإدارة كلمات المرور لمساعدتك في إدارتها. أبحث في برامج إدارة كلمات المرور لترى ما هو أفضلها لك. واستحدث كلمة مرور فريدة وطويلة لبرنامج إدارة كلمات المرور الخاص بك.

- إذا كنت معرضاً لخطر الاحتجاز أو إذا كنت قلقاً بشأن إمكانية الوصول غير المشروعة إلى أجهزتك، فعليك تسجيل الخروج من كل حساب بعد كل استخدام، ومن ثم مسح تاريخ التصفّح.

- راجع بشكل منتظم قسم ’نشاط الحساب‘ (account activity) لكل واحد من حسابتك، وعادة ما يكون هذا القسم ضمن بند الإعدادات. وهذا سيكشف ما إذا كانت توجد أجهزة غير معروفة لديك قد دخلت في الحساب المعني. وإذا كان ثمة جهاز لا تميّزه قد دخل إلى الحساب، عليك إخراج حسابك فوراً من ذلك الجهاز. وقد ترغب بالتقاط صورة للشاشة والاحتفاظ بها في سجلك قبل أن تخرج من الحساب.

- تجنّب استخدام حسابتك على أجهزة كمبيوتر مشتركة، مثلاً في مقهى للإنترنت. وإذا لم يكن أمامك خيار آخر، عليك تسجيل الخروج بعد الاستخدام مباشرة ومسح تاريخ التصفح الخاص بك.

التصيّد الرقمي

عادة ما يكون للصحفيين نبذة تعريفية عامة عن أنفسهم تتضمن معلومات الاتصال بهم من أجل استقبال البلاغات والمعلومات الصحفية من المواطنين ومن الجهات المهتمة. وبوسع الجهات المناوئة التي تسعى إلى الوصول إلى بيانات الصحفي وأجهزته الإلكترونية أن تستهدف معلومات الاتصال هذه – أو معلومات الاتصال الخاصة بأحد زملائه أو أفراد أسرته – بهجمات تصيّد رقمية على شكل رسائل إلكترونية شخصية أو رسائل هاتفية نصية أو عبر وسائل التواصل الاجتماعي أو رسائل تطبيقات الدردشة، والتي تكون مصممة لخداع المتلقي كي يُشاطر معلومات حساسة أو تركيب برمجيات خبيثة دون أن يدري من خلال النقر على رابط أو تنزيل ملف معين. هناك أنواع عديدة من البرمجيات الخبيثة وبرامج التجسس التي تتراوح في مدى تعقيدها، ولكن يمكن للأنواع المتقدمة من هذه البرمجيات أن تمنح الجهة المهاجمة إمكانية الوصول عن بعد إلى الأجهزة الإلكترونية وجميع محتوياتها.

للحماية من هجمات التصيّد:

- تقصّى الإمكانات التقنية لخصومك وافهم نوعية التهديد واحتمالية أن يتم استهدافك أو استهداف شخص تعرفه.

- احذر من الرسائل التي تطلب منك القيام بشيء ما بسرعة، أو التي تبدو بأنها تعرض عليك شيئاً مغرياً جداً، لا سيما إذا كان هذا العرض يتطلب النقر على رابط أو تنزيل مرفق.

- تفحّص بحرص تفاصيل حساب المُرسِل ومحتوى الرسالة كي ترى ما إذا كانت رسالة صحيحة. وقد تشير الأخطاء في الإملاء أو القواعد أو الترتيب أو لهجة الرسالة إلى أن الحساب الذي أُرسلت منه الرسالة هو حساب مغشوش أو مُقرصن.

- إذا تضمنت الرسالة أي شيء مثير للشبهة أو غير متوقع، فتحقق منها عبر التواصل مع المرسل بأسلوب بديل، من قبيل مكالمة هاتفية.

- فكّر بحرص قبل النقر على روابط إلكترونية، حتى لو بدت الرسالة وكأنها مرسلة من شخص تعرفه. ضع مؤشر فأرة الكمبيوتر فوق الرابط دون النقر عليه كي يظهر لك العنوان الإلكتروني للرابط وتعرف ما إذا كان يبدو عنواناً صحيحاً.

- يمكنك الاطلاع على المرفقات التي تستلمها بالبريد الإلكتروني من خلال خيار الاستعراض (Preview)؛ وإذا لم تقم بتنزيل الوثيقة المرفقة، فستظل أي برمجيات خبيثة محصورة التأثير. وإذا كنت تشك في صحة الوثيقة المرفقة، اتصل بالمرسل واطلب منه نسخ المحتوى في متن الرسالة الإلكترونية بدلاً من مرفق مع الرسالة، أو التقط صورة للوثيقة داخل خيار الاستعراض بدلاً من تنزيلها على جهازك.

- احذر من الروابط أو الوثائق المرسلة عبر تطبيقات الدردشة الجماعية. فالدردشات التي تضم عدداً كبيراً من الأشخاص قد تُخترق من قبل السلطات أو الجماعات الإجرامية التي تستهدف المشاركين في مثل هذه الجماعات.

- استخدم النسخة المخصصة لجهاز سطح المكتب لاستعراض الرسائل والروابط، إذا أمكنك ذلك. وتساعد الشاشات الأكبر حجماً على التحقق من طبيعة ما تستلمه، وتكون الأرجحية أقل بأنك تقوم بأكثر من مهمة في آن معاً.

- قم بتحميل الروابط والوثائق التي تشك بأمرها على موقع ’فيروس توتال‘ (Virus Total)، وهو خدمة لمسح الوثائق للكشف عن البرمجيات الخبيثة، ولكنها تقتصر على البرمجيات المعروفة وقد لا تكشف عن البرمجيات الخبيثة الحديثة.

- قم بتفعيل التحديث التلقائي للبرامج الحاسوبية كي تظل محدّثة دائماً. ومن شأن ذلك معالجة نقاط الضعف المعروفة التي تعتمد عليها البرمجيات الخبيثة لتقويض أمنك الرقمي.

- تحقَّق من تشغيل ميزة التحقق باستخدام عاملين اثنين لجميع حساباتك. وهذا سيضمن أنه في حالة سرقة كلمة المرور الخاصة بك، سيجد الخصوم صعوبة أكبر للدخول في حسابك.

- كن حذراً بصفة خاصة من محاولات التصيّد الرقمي أثناء الانتخابات وفترات الاضطرابات، أو إذا أبلغ زملاؤك أو جماعات المجتمع المدني المحلية عن تعرضهم لهجمات تصيّد رقمي.

أمن الأجهزة الإلكترونية

يستخدم الصحفيون طيفاً واسعاً من الأجهزة لإنتاج المحتوى وتخزينه وللاتصال مع معارفهم ومصادر معلوماتهم. وثمة العديد من الصحفيين، خصوصاً الصحفيين المستقلين، يستخدمون الأجهزة نفسها في المنزل وللعمل، مما قد يكشف عن كميات كبيرة من المعلومات فيما إذا فُقدت هذه الأجهزة أو سُرقت أو صودرت. ينبغي عليك تشفير الأقراص الصلبة لأجهزة الكمبيوتر التي تستخدمها، إضافة إلى الهواتف والأجهزة اللوحية وأجهزة التخزين الخارجية، خصوصاً إذا كنت مسافراً، وذلك لضمان ألا يتمكن الآخرون من الوصول إلى المعلومات دون كلمة مرور.

لضمان حماية أجهزتك:

- قم بإقفال الإجهزة باستخدام كلمة مرور أو رمز أو رقم سري. وتزداد صعوبة إزالة القفل من قبل آخرين، مع زيادة طول أرقام التعريف أو كلمات المرور.

- قم بتحديث نظام التشغيل والتطبيقات والمتصفحات كُلما تم تنبيهك إلى ذلك من برنامج التشغيل، فالبرامج الحاسوبية القديمة تتضمن نقاط ضعف يمكن استغلالها في تركيب برمجيات خبيثة على جهازك. وهذا مهم بصفة خاصة إذا كنت تشعر بأنك قد تكون مستهدفاً ببرامج حاسوبية معقدة.

- راجع المعلومات المخزنة على أجهزتك، وفكّر كيف يمكنها أن تعرضك أو تعرّض الآخرين للخطر.

- قم بإعداد نسخ احتياطية بصفة منتظمة عن البيانات الموجودة في أجهزتك، وذلك تحسباً من تعرضها للتحطّم أو الضياع أو السرقة. واحفظ النسخ الاحتياطية في مكان مأمون، بعيداً عن المكان المعتاد للعمل.

- قم بحذف المعلومات الحساسة بصفة منتظمة، بما في ذلك رسائل الدردشة. وكي تمنع أي شخص مناوئ من استعادة الملفات المحذوفة، استخدم برنامجاً مأموناً لحذف المحتوى لمسح الجهاز تماماً، إذا توفر لديك مثل هذا البرنامج؛ وإذا لم يتوفر، فعليك إعادة إعداد الجهاز وكأنه يُستخدم للمرة الأولى واستخدمه في أنشطة غير متعلقة بالعمل من أجل إعادة الكتابة على ذاكرة الجهاز. (قم أولاً بإعداد نسخة احتياطية عن أي شيء تريد الاحتفاظ به، وإلا فإنك ستفقد البيانات).

- لا تترك أجهزتك بعيداً عن ناظريك، حتى عندما تقوم بشحنها، إذ يمكن أن تتعرض للسرقة أو التلاعب بها.

- لا تربط أجهزتك بقابس عمومي للناقل التسلسلي العام (USB)، ولا تستخدم شرائح ذاكرة يتم توزيعها مجاناً في الفعاليات العامة، فقد تحتوي هذه الشرائح على برمجيات خبيثة يمكن أن تصيب أجهزتك.

- انتبه إلى أن جهازك ربما ينسخ نُسخاً احتياطية عن بياناتك في حساب على السحابة الإلكترونية مربوط بهاتفك. وقد لا تكون المعلومات المخزنة على السحابة الإلكترونية مشفرة. ويمكنك إيقاف عملية النسخ التلقائية هذه من خلال الإعدادات في جهازك.

- قم بتهيئة أجهزتك لتتمكن من مسح أي بيانات عن بعُد فيما إذا تعرضتْ الأجهزة للسرقة. ولا بد من تهيئة هذا التطبيق مسبقاً، ولن يتم مسح البيانات إلا عندما يتم توصيل الجهاز بالإنترنت.

- قم دائماً بصيانة الأجهزة لدى شركة موثوقة.

لتشفير جهازك:

- الهواتف الذكية الحديثة مزودة بوظيفة تشفير، وما عليك إلا أن تتحقق من تشغيلها في قسم الإعدادات.

- استخدم برنامج التشفير (Bitlocker) لتشغيل وظيفة التشفير الكامل لنظام ’ويندوز‘، وبرنامج (Firevault) لنظام ’ماك‘، أو البرنامج المجاني (Veracrypt) للأقراص الصلبة ووسائل التخزين الخارجية للبيانات.

- إن استخدام كلمة مرور طويلة وفريدة هو أمر ضروري لاستخدام التشفير؛ وبالنسبة للهواتف الذكية، افحص الإعدادات اليدوية لإضافة كلمة مرور أطول وأكثر تعقيداً.

- يجب أن تُدرك بأنه إذا كان ثمة شخص مناوئ يعرف كلمة المرور الخاصة بك، أو لديه السلطة لإجبارك على إزالة التشفير عن جهازك، فسيتمكن من الاطلاع على المعلومات التي بحوزتك.

- قم دائماً بأجراء بحث بشأن القانون للتحقق من أن التشفير قانوني في البلد الذي تعيش فيه أو البلد الذي ستسافر إليه.

الاتصالات المشفّرة

بوسع الصحفيين التواصل مع مصادر معلوماتهم على نحو أكثر أمناً باستخدام تطبيقات الرسائل المشفرة أو البرامج التي تعمل على تشفير البريد الإلكتروني بحيث لا يتمكن من قراءة الرسائل سوى الشخص المقصود بالرسالة. وتتسم بعض الأدوات بأنها أسهل للاستخدام من غيرها. ويعمل التشفير على حماية محتوى الرسائل، ولكن يظل بإمكان الشركات المزودة للخدمة الاطلاع على البيانات الوصفية (metadata)، بما في ذلك تاريخ إرسال الرسالة، ومن استلمها، وأي تفاصيل أخرى حول المسار الذي أخذته الرسالة. وتعتمد الشركات المزودة للخدمة سياسات مختلفة بشأن ماهية البيانات التي تجمعها، وكيفية تخزينها، وكيف تستجيب عندما تطلب السلطات الحصول عليها.

توفر التطبيقات التي نوصي بها تشفيراً للرسالة منذ إرسالها وحتى استلامها. ويجب أن يكون لدى الطرفين حساب مع التطبيق نفسه. ويمكن لأي شخص قادر على الوصول إلى الجهاز الذي يرسل الرسالة أو يستقبلها، أو بحوزته كلمة المرور للحساب المرتبط بالتطبيق، أن يطلع على محتوى الرسالة. ومن بين الأمثلة على التطبيقات التي توفر تشفيراً للرسائل منذ إرسالها وحتى استلامها، والتي يتم تشغيلها تلقائياً، تطبيقات ’سيغنال‘ (Signal)، و ’واتسآب‘ (WhatsApp). وثمة تطبيقات أخرى قد تطلب منك تشغيل خيار التشفير من البداية إلى النهاية.

ويُعتبر تشفير البريد الإلكتروني وسيلة أخرى آمنة لتبادل المعلومات مع أحد المعارف أو مصادر المعلومات. ويجب أن يقوم الطرفان بتنزيل وتركيب برنامج محدد لإتاحة أرسال رسائل إلكترونية مشفرة واستلامها.

استخدام تطبيقات الرسائل النصية المشفرة:

- يتعين عليك أن تتقصى من هي الشركة التي تملك التطبيق، وما هي البيانات التي تحتفظ بها عن المستخدمين، وما إذا كانت السلطات قد طلبت الحصول على البيانات بموجب أمر من المحكمة. وتعرّف أيضاً على سياسة الشركة بخصوص الاستجابة إلى طلبات الحصول على بيانات المستخدمين. ويتعين على شركات تقنيات الاتصال أن تُصدر تقريراً سنوياً بخصوص الشفافية، حيث يمكنك دراسة طلبات الحكومة بخصوص إزالة بيانات أو مشاطرتها مع الحكومة.

- قم بإغلاق التطبيق باستخدام رقم سري أو كلمة مرور حيثما أمكن، لتوفير حماية من أي شخص قد يفتح التطبيق إذا تمكن من وضع يده على هاتفك.

- قم بوضع قفل تسجيل، إذا كان مزود الخدمة يوفر هذا الخيار، وذلك للطلب من أي شخص يقوم بتنزيل التطبيق باستخدام رقم هاتفك إدخال رقمك السري أولاً.

- توفر بعض التطبيقات، من قبيل ’سيغنال‘ و ’واتسآب‘، خطوة أمنية إضافية للتحقق من هوية الشخص الذي تدردش معه ومنع أي شخص من انتحال شخصية أي من الأسماء الموجودة في قائمة اتصالاتك، مستخدماً جهازاً آخر. ابحثْ عن الخيار الخاص بالرقم الأمني للتحقق أو الرمز السري في إعدادات التطبيق.

- يتعين عليك أن تفهم أين يُخزَّن تطبيق الرسائل المعلومات، من قبيل الصور والوثائق، على هاتفك.

- سيُخزّن أي شيء تقوم بتنزيله، من قبيل الصور، على جهازك، وربما يتم نسخه إلى أجهزتك وتطبيقاتك الأخرى، خصوصاً عندما تقوم بإعداد نسخة احتياطية عن بياناتك.

- تقوم بعض التطبيقات، من قبيل ’واتساب‘، بإعداد نسخة احتياطية عن محتوى الرسائل وعن تاريخ اتصالاتك على حساب السحابة الإلكترونية المرتبط برقم هاتفك – آي-كلاود لمستخدمي iOS. ويمكنك إطفاء هذا الخيار على إعدادات التطبيق

- معلومات الاتصال المخزنة في هاتفك تتزامن مع المعلومات الموجودة في تطبيقات الرسائل وفي حساباتك على السحابة الإلكترونية، لذا فإن أرقام الهواتف التي تسعى إلى حذفها من أحد أجهزتك قد تكون موجودة في مكان آخر من حساباتك وأجهزتك.

- قم بإعداد نسخة احتياطية عن الرسائل ثم احذفها عن جهازك للاحتفاظ بأقل عدد ممكن من الرسائل على أي جهاز أو حساب تابع لك. واستحدث عملية لمراجعة المحتوى، بما في ذلك الوثائق والرسائل المتعددة الوسائط، وقم بحفظ ما تنزله من مواد أو صور لمحتوى الشاشة (screenshot)، وذلك على جهاز تخزين خارجي مشفّر.

- تتيح لك وظيفة اختفاء الرسائل المرتبطة بتطبيق ’سيغنال‘ وتطبيق ’واتسآب‘ أن تحذف الرسائل تلقائياً بعد مرور فترة محددة. قم بتشغيل هذه الوظيفة إذا كنت منشغلاً بشأن مصادرة هاتفك والوصول بالتالي إلى رسائلك.

- يوفر تطبيق ’سيغنال‘ وتطبيق ’واتسآب‘ إمكانية إعداد الصور ومقاطع الفيديو كي تُمحى بعد مشاهدتها. وقد يكون من المفيد تشغيل هذا الخيار إذا كنت ترسل صوراً حساسة.

- يوفر تطبيق ’سيغنال‘ وتطبيق ’واتسآب‘ أيضاً تشفيراً من البداية إلى النهاية للاتصال عبر الفيديو.

استخدام البريد الإلكتروني المشفّر:

- احصل على مساعدة من أحد معارفك الموثوقين من المهارين في الأمور التقنية. ليس من السهل دائماً تهيئة الجهاز لاستخدام الرسائل الإلكترونية المشفرة، خصوصاً إذا كنت تستخدم هذا الأسلوب للمرة الأولى.

- اختر برنامجاً موثوقاً لتشفير الرسائل الإلكترونية من البرامج التي جربها زملاء آخرون وأوصوا بها. وينبغي عليك أن تقوم بتحديث البرنامج الذي تستخدمه بصفة منتظمة لحماية جهازك من أي نقاط ضعف أمنية.

- خصص وقتاً قبل الشروع باستخدام برنامج التشفير كي تحدد كلمة مرور طويلة وفريدة لبرنامج تشفير البريد الإلكتروني الذي ستستخدمه. وإذا نسيت كلمة المرور هذه، فلن تتمكن من الوصول إلى الرسائل الإلكترونية المشفرة.

- قم بإرسال رسائل مشفرة بصفة منتظمة كي لا تنسى كيفية استخدام البرنامج.

- لا يتم تشفير التفاصيل المتعلقة بالرسالة الإلكترونية، بما في ذلك عنوان الرسالة وعنوان البريد الإلكتروني المُرسِل والمُرسَل إليه.

من بين الأمثلة على برامج تشفير الرسائل الإلكترونية: (GPG Suite) لمتصفح ’ماك‘، و (GPG4win) لمتصفح ’ويندوز‘ و ’لينوكس‘، و (Thunderbird) مع الرسائل المرسلة عبر (Enigmail)، و (Mailvelope).

استخدام شبكة الإنترنت بأمان أكبر

يعتمد الصحفيون على الإنترنت لتنفيذ أبحاث مما قد يجعلهم ومصادر معلوماتهم معرضين للخطر إذا لم يتخذوا خطوات لحماية أنفسهم. ويقوم مزودو خدمة الإنترنت، والحكومات، والشركات، والجهات الإجرامية، بجمع بيانات حول مستخدمي الإنترنت، مما قد يتيح استهدافهم، بما في ذلك إقامة دعاوى قضائية ضدهم.

استخدام شبكة الإنترنت بأمان أكبر:

- تحقق من الجهة التي تملك مزود خدمة الإنترنت الخاصة بك (ISP)، وما هي الالتزامات القانونية للشركة فيما يخص تمرير بياناتك إلى الحكومات، بما في ذلك حكومة بلدك. تحقق ما هي البيانات التي تخزنها هذه الجهة بشأنك ومدة الاحتفاظ بها.

- قم بحماية تاريخ التصفح الخاص بك من مزود خدمة الإنترنت من خلال استخدام شبكة خصوصية افتراضية. وعليك أن تدرك بأن مزود خدمة الإنترنت سيسجل أنك مرتبط بشبكة خصوصية افتراضية، وهذا قد يشكل مشكلة إذا كانت مثل هذه الشبكات محظورة في بلدك. تحقق من اختيار شبكة خصوصية افتراضية لا تتتبّع تاريخ التصفح أو تسجله، إذ يمكن مشاطرة ذلك مع الحكومات ومع جهات أخرى. اخترْ شبكة خصوصية افتراضية تأسست في بلد آخر وتقع فيه، إذ أن ذلك سيجعل من الصعب على حكومة بلدك الحصول على بياناتك.

- إن معظم المواقع الإلكترونية مشفرة حالياً، مما يعني أنه من الممكن لجهات أخرى أن ترى أنك تنظر إلى موقع معين أو أنك قد سجلت الدخول إلى موقع معين، ولكن هذه الجهات لن تتمكن من رؤية محتوى الصفحة. فتش عن المقطع (https) وإيقونة القفل في أول العنوان الإلكتروني (مثلاً: https://cpj.org)، واللذين يشيران إلى أن سير المعلومات بينك وبين هذا الموقع الإلكتروني يجري بطريقة مشفّرة.

- تأكد من أن عنوان الموقع الإلكتروني هو عنوان صحيح، وليس عنواناً مزيفاً، فيجب أن تكون تهجئة الكلمات في العنوان الإلكتروني صحيحة، وأن يتضمن الرمز (https) في مقدمته. وثمة أداة هي (DuckDuckGo Smarter Encryption) تضمن على نحو أفضل أن الموقع الذي تزوره مشفّر.

- عندما تقوم بزيارة موقع إلكتروني فإنه يجمع بيانات عنك، بما في ذلك العنوان الإلكتروني لجهازك، والذي يحدد مكان وجودك وتفاصيل حول جهازك، بما في ذلك نظام التشغيل، ومنطقتك الزمنية، ومعلومات أخرى.

- قم بتركيب حاجب الإعلانات (ad-blocker) لحمايتك من البرمجيات الخبيثة، والتي تكون مخفية عادة في الإعلانات المنبثقة (pop-up). ويتيح لك حاجب الإعلانات استثناء مواقع محددة من هذا الحجب، بما في ذلك وسائل الإعلام التي تخصك.

- قم بتركيب برنامج (Privacy Badger) لمنع المواقع الإلكترونية والمعلنين من تتبع المواقع التي تزورها عبر شبكة الإنترنت.

- فكّر في تركيب (Tor Browser Bundle) المجاني كي تتمكن من استخدام الإنترنت دون الكشف عن هويتك، أو برنامج التشغيل (Tails) المجاني الذي يحوّل مسار جميع استخدامك للمواقع المختلفة عبر متصفح (Tor). ونوصي باستخدام هذا المتصفح، خصوصاً للصحفيين الذين يجرون تحقيقات بشأن مواضيع حساسة من قبيل الفساد من قبل كبار المسؤولين الحكوميين في بلدان تتمتع بقدرات تقنية متقدمة. استعرض القانون بخصوص استخدام متصفح (Tor) في البلد الذي تعمل فيه.

- يمكن للحكومات والجهات الإجرامية وجهات أخرى إنشاء مواقع إلكترونية وهمية يمكن استخدامها لجمع بيانات شخصية عنك، من قبيل كلمات المرور، وتفاصيل البطاقة الائتمانية، ومعلومات أخرى. تحقق من أن عنوان الموقع الإلكتروني هو عنوان حقيقي، فيجب أن تكون تهجئة اسم الموقع صحيحة، وأن يتضمن الاسم مقطع https.

تجنب استخدام أجهزة الكمبيوتر العمومية إذا أمكن، خصوصاً في مقاهي الإنترنت وغرف الأخبار. فقد تكون أجهزة الكمبيوتر العمومية مخترقة ببرمجيات خبيثة أو برمجيات تجسس. وإذا كنت مضطراً لاستخدام جهاز كمبيوتر عمومي، تجنّب الدخول إلى حساباتك الشخصية، وتحقق من أنك تسجّل الخروج من جميع جلسات الدخول، وحذف تاريخ التصفّح.

العمل الفني: جاك فوربس

عبور الحدود

يحمل العديد من الصحفيين الذين يعبرون الحدود أجهزة إلكترونية تحتوي على معلومات شخصية أو معلومات تتعلق بالعمل قد لا يرغبون أن يطّلع عليها الآخرون. وإذا قام حرس الحدود بأخذ أحد أجهزتك الإلكترونية بعيداً عن ناظرين، فسيكون بوسعهم البحث فيه والوصول إلى أي حسابات ونسخ المعلومات أو تركيب برامج تجسس. يمكن للصحفيين الراغبين بعبور حدود الولايات المتحدة أن يستفيدوا من المذكرة بشأن السلامة التي أصدرتها لجنة حماية الصحفيين، وهي بعنوان “ليس بحوزتي ما أعلن عنه“.

قبل السفر:

- حدد ما هي المعلومات الموجودة على أجهزتك الإلكترونية وكيف يمكن أن تتسبب بالخطر لك أو لمعارفك ومصادر معلوماتك. ويجب أن تفترض بأن الأجهزة الإلكترونية قد تخضع لمستوى التفتيش ذاته الذي تخضع له دفاتر الملاحظات والمواد المطبوعة بلغتك.

- قم بإعداد نسخة احتياطية لجميع المعلومات الموجودة على أجهزتك الإلكترونية، وذلك على قرص صلب خارجي أو على السحابة الإلكترونية. وقم بإزالة أية معلومات لا ترغب بأن يطّلع عليها المسؤولون في المعابر الحدودية.

- اشترِ أجهزة إلكترونية نظيفة من المعلومات كي تستخدمها أثناء السفر فقط، إذا أمكنك ذلك، خصوصاً إذا كنت تعمل على مواضيع حساسة. وإذا كنت تصطحب معك جهازاً إلكترونياً شخصياً أو تابعاً للعمل، فينبغي أن تعد نسخة احتياطية عن محتويات الجهاز ثم مسح محتويات الجهاز أو إعادة الإعدادات ليصبح الجهاز وكأنه يُستخدم للمرة الأولى.

- شغّل تطبيق التشفير لكامل قرص الذاكرة في جميع الأجهزة التي بحوزتك، كي تضمن أنه لايمكن الوصول إلى معلوماتك دون كلمة مرور. وعليك إجراء أبحاث للتعرف على القيود المفروضة على التشفير في البلد الذي تزوره كي تتأكد أنك لا تنتهك أي قوانين. وعليك أن تدرك بأن قوات الأمن قد تطلب منك بموجب القانون الإفصاح عن كلمة المرور التي تستخدمها. استشر صاحب العمل أو محامياً قبل السفر إذا كان هناك أي احتمالية بأن يتم إيقافك على الحدود.

- قم بتسجيل الخروج من جميع الحسابات على أجهزتك الإلكترونية، وقم بإزالة جميع التطبيقات حتى تعبر الحدود وتتمكن من استخدام وصلة آمنة لشبكة الإنترنت.

- امسح تاريخ التصفّح من جميع أجهزتك الإلكترونية. (سيحتفظ مزود خدمة الإنترنت والمتصفح بسجل للمواقع الإلكترونية التي زرتها).

- استخدم رقم سري أو كلمة مرور لإقفال جميع أجهزة الإلكترونية بدلاً من استخدام بيانات حيوية من قبيل صورة الوجه أو بصمة الإصبع.

- أتِح إمكانية مسح البيانات عن بعد لجميع أجهزتك الإلكترونية، واترك توجيهات واضحة مع شخص ما تثق به لمسح البيانات عن أجهزتك الإلكترونية في حل تم احتجازك. ولن يتم حذف محتوى الأجهزة عن بعد إلا إذا كانت مرتبطة بالإنترنت.

عند الحدود:

- اطفئ جميع أجهزتك الإلكترونية وشغل تشفير القرص الصلب.

- راقب أين تذهب أجهزتك الإلكترونية خلال عبورها في التفتيش الأمني.

- كن مدركاً بأن المكالمات والرسائل النصية التي قد تجريها غير المشفرة من النهاية إلى النهاية سوف تمر عبر مزود خدمة محلي، والذي يمكن أن يجمع المحتوى لمصلحة السلطات أو يشاطره معها.

- إذا تمت مصادرة أحد أجهزتك الإلكترونية عند الحدود، أو تم إدخال أي شيء فيه، فعليك أن تفترض أنه ما عاد آمناً، وأنه تم نسخ المعلومات الموجودة عليه.

إذا تمت مصادرة أي جهاز عند عبورك لحدود دولية، أو إذا تم إدخال أي شيء في الجهاز، افترض أن الجهاز مخترط وأن أي معلومات موجودة عليه ستُنسخ.

ملاحظة من التحرير: نُشرت مجموعة أدوات الأمن الرقمي هذه أصلاً في 30 يوليو/ تموز 2019، وتم استعراضها لتدقيق البيانات الواردة فيها، وذلك في التاريخ المبين في أعلى النص.