Última revisão em abril de 2022

Jornalistas devem proteger a si mesmos e as suas fontes mantendo-se atualizados sobre as últimas notícias e ameaças sobre segurança digital, como hackers, phishing e vigilância. Jornalistas devem considerar as informações pelas quais são responsáveis e o que poderia acontecer se caíssem em mãos erradas, tomando medidas para defender suas contas, dispositivos, comunicações e atividade online.

Conteúdo

Proteja suas contas

Jornalistas usam uma variedade de contas online que mantêm informações tanto pessoais quanto relacionadas ao trabalho sobre si mesmos, seus colegas, familiares e fontes. Resguardar essas contas, fazer backup, e regularmente remover informações ajudará a proteger esses dados.

Para proteger as suas contas:

- Pense em quais informações estão armazenadas em cada conta e quais seriam as consequências para você, sua família e suas fontes se a conta for invadida.

- Separe seu trabalho da vida pessoal online e evite misturar informações profissionais e pessoais nas contas. Isto limitará o acesso aos dados se um deles for violado.

- Revise suas configurações de privacidade e perceba quais informações são públicas, especialmente nas mídias sociais.

- Crie cópias de backup de qualquer informação sigilosa ou que você não queira tornar pública, como mensagens privadas, e exclua-as da sua conta ou dispositivo. Ferramentas de terceiros estão disponíveis para ajudá-lo a encriptar documentos individuais para armazenar em um drive externo ou na nuvem. Também é aconselhável encriptar discos rígidos externos. Revise a lei com relação à criptografia onde você estiver baseado.

- Elimine as contas que você não usa mais. Lembre-se de criar cópias de qualquer informação que deseje salvar.

- Verifique se alguma de suas contas esteve envolvida em algum incidente de segurança consultando se seus dados pessoais foram comprometidos por uma violação. Se descobrir que uma conta que você abriu foi violada, acesse essa conta e mude sua senha. Se não quiser mais usá-la, então apague todo o seu conteúdo antes de deletar a conta.

- Ative a autenticação de dois fatores (2FA) para todas as suas contas. Idealmente, use um aplicativo autenticador como sua forma de 2FA ao invés de SMS. Confirme se um serviço online suporta o 2FA consultando-o no 2FA Directory.

- Crie senhas longas de mais de 16 caracteres. Estas devem mesclar números, símbolos e letras. Não reutilize senhas ou inclua no seu password informações pessoais que possam ser facilmente encontradas online, como sua data de nascimento. Considere usar um gerenciador de senhas para ajudá-lo a administrar suas senhas. Pesquise todos os gerenciadores de senhas para ver qual é o mais adequado para você. Crie uma senha longa e única para seu gerenciador de senhas.

- Se você estiver sob risco de detenção ou se estiver preocupado com o acesso não autorizado aos seus dispositivos, desconecte-se das contas após cada uso e limpe seu histórico de navegação.

- Analise regularmente a seção ‘atividade da conta’ de cada uma delas. Isto é normalmente encontrado na seção ‘configurações’ e revelará se dispositivos que você não reconhece estão logados em suas contas. Se um dispositivo que você não reconhece estiver logado, então você deve imediatamente registrar sua conta fora desse dispositivo em particular. Você pode desejar tirar uma foto de tela para seus próprios registros antes de efetuar o logout.

- Evite acessar suas contas em computadores compartilhados, por exemplo, em um cibercafé. Se você não tiver escolha, faça logo em seguida o logout e apague seu histórico de navegação

Phishing

Jornalistas geralmente têm um perfil público e compartilham seus detalhes de contato para solicitar dicas. Os adversários que desejam acessar dados e dispositivos de jornalistas podem atacá-los – ou a um colega ou membro da família – com ofensivas de phishing na forma de e-mail personalizado, SMS, mídias sociais ou mensagens de bate-papo projetados para induzir o destinatário a compartilhar informações significativas ou instalar um malware clicando em um link ou baixando um arquivo. Existem muitos tipos de malware e spyware que variam em sofisticação, mas os mais avançados podem conceder aos invasores acesso remoto ao dispositivo e a todo o seu conteúdo.

Para se defender de ataques de phishing:

- Pesquise os recursos tecnológicos de seus adversários para entender a ameaça e a probabilidade de você ou alguém que você conhece ser um alvo.

- Desconfie das mensagens que exigem que você faça algo rapidamente ou pareça oferecer algo que parece bom demais, especialmente se elas envolvem clicar em um link ou baixar um anexo.

- Verifique a mensagem com o remetente usando um método alternativo, como um telefonema, se algo parecer suspeito ou inesperado.

- Pense com cuidado antes de clicar em links, mesmo que a mensagem pareça ser de alguém que você conhece. Passe o cursor sobre os links para ver se a URL parece legítima.

- Visualize todos os anexos que você receber por e-mail; se não baixar o documento, qualquer malware será contido. Em caso de dúvida, ligue para o remetente e peça que copie o conteúdo para o corpo do e-mail ou faça capturas de tela do documento em vez de baixá-lo.

- Tenha cuidado com os links ou documentos enviados em grupos de discussão. As conversas com grande número de pessoas podem ser infiltradas pelas autoridades ou grupos criminosos que procuram identificar os participantes.

- Se possível, use a versão desktop de aplicativos para revisar mensagens e links. Uma tela maior ajuda a verificar o que você recebeu e é menor a probabilidade de executar multitarefas.

- Carregue links e documentos suspeitos no Virus Total, um serviço que os examinará em busca de possíveis malwares, embora apenas aqueles que são conhecidos.

- Ative as atualizações automáticas e mantenha todos os softwares em seus dispositivos atualizados. Isso corrigirá vulnerabilidades conhecidas das quais o malware depende para comprometer sua segurança.

- Certifique-se de ter a autenticação de dois fatores ativada para todas as suas contas. Isto garantirá que, se sua senha for roubada, os invasores terão mais dificuldades para acessá-la.

- Fique particularmente atento às tentativas de phishing durante períodos de eleições e de agitação, ou se colegas ou grupos da sociedade civil local declararem terem sido alvo.

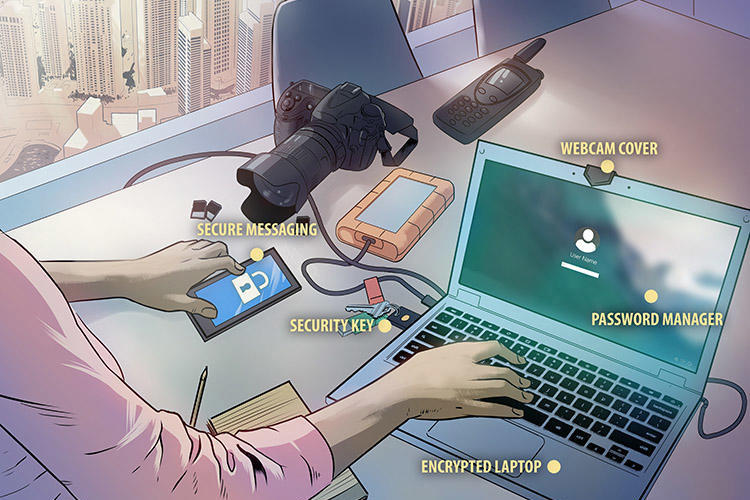

Segurança do dispositivo

Jornalistas usam uma ampla variedade de dispositivos para produzir e armazenar conteúdo e entrar em contato com fontes. Muitos jornalistas, especialmente freelancers, usam os mesmos dispositivos em casa e no trabalho, potencialmente expondo uma grande quantidade de informações se forem perdidos, roubados ou apreendidos. Criptografe discos rígidos, telefones, tablets e dispositivos de armazenamento externos, especialmente se for viajar, para garantir que outras pessoas não possam acessar essas informações sem uma senha.

Para proteger seus dispositivos:

- Bloqueie dispositivos com uma senha, código ou PIN. Senhas ou números de identificação pessoal mais longos são mais difíceis de serem desbloqueados.

- Atualize seu sistema operacional, apps e navegadores quando solicitado. quando solicitado. O software antigo tem vulnerabilidades que podem ser exploradas para instalar malware em seus dispositivos. Isto é especialmente importante se você sente que pode ser alvo de um spyware sofisticado.

- Verifique as informações armazenadas nos dispositivos e considere como elas podem colocar você ou outras pessoas em risco.

- Faça backup dos seus dispositivos regularmente, para o caso de serem destruídos, perdidos ou roubados. Armazene as cópias de backup com segurança, longe do computador em que habitualmente trabalha.

- Exclua informações confidenciais regularmente, incluindo conversas que manteve. Para impedir que um adversário restaure arquivos excluídos, use o software de exclusão segura para limpar o dispositivo, se disponível; caso contrário, redefina-o do modo como veio de fábrica e use-o para atividades não relacionadas, a fim de reescrever a memória do dispositivo. (Primeiro, faça backup de qualquer coisa que você queira manter ou perderá todos os seus dados.)

- Não deixe os dispositivos sem vigilância em público, inclusive durante o carregamento, pois eles podem ser roubados ou manipulados.

- Não use unidades flash USB entregues gratuitamente em eventos. Estas podem conter malware, com potencial risco de infectar seu computador.

- Esteja ciente de que seu dispositivo pode fazer backup dos dados da conta na nuvem vinculada ao telefone. Informações armazenadas na nuvem podem não ser criptografadas. Neste caso, pode desativar os backups automáticos nas configurações.

- Configure seus dispositivos para permitir que você delete os dados remotamente se eles forem roubados. Esse recurso deve ser configurado com antecedência e as informações só serão apagadas se o dispositivo estiver conectado à internet.

- Sempre conserte seus dispositivos em uma empresa com boa reputação.

Para criptografar seu dispositivo:

- Os smartphones mais recentes vêm com uma função de criptografia, mas verifique se está ativada nas configurações.

- Use o Bitlocker para ativar a criptografia de disco completa para Windows, Firevault para Mac ou o software gratuito Veracrypt para os discos rígidos e dispositivos de armazenamento externo.

- Criar uma senha longa e exclusiva é essencial para usar a criptografia; em um smartphone, verifique as configurações personalizadas para adicionar uma senha mais longa e complexa.

- Esteja ciente de que um adversário com conhecimento da senha ou capacidade para obrigá-lo a descriptografar seu dispositivo poderá examinar suas informações.

- Sempre pesquise a lei para garantir que a criptografia seja legal no país em que você vive ou para o qual vai viajar.

Comunicações criptografadas

Jornalistas podem se comunicar com as fontes com mais segurança usando aplicativos de mensagens criptografados ou softwares que criptografam o e-mail, para que apenas o destinatário possa lê-lo. Algumas ferramentas são mais fáceis de usar do que outras. A criptografia protege o conteúdo das mensagens, mas as empresas envolvidas ainda podem observar os metadados, inclusive quando você enviou a mensagem, quem a recebeu e outros detalhes reveladores. As empresas têm políticas diferentes sobre quais dados coletam, como os armazenam e como respondem quando as autoridades os solicitam.

Os aplicativos de mensagens recomendados oferecem criptografia de ponta a ponta, o que significa que as informações são criptografadas quando são enviadas do remetente para o destinatário. Ambas as partes devem ter uma conta com o mesmo aplicativo. Qualquer pessoa com acesso a um dispositivo que envia ou recebe a mensagem, ou à senha da conta vinculada ao aplicativo, ainda pode interceptar o conteúdo da mensagem. Exemplos de aplicativos de mensagens com criptografia de ponta a ponta incluem Signal, WhatsApp e Telegram. Outros apps podem exigir que você ative a encriptação de ponta a ponta.

O e-mail criptografado é outra maneira segura de trocar informações com uma fonte ou contato. Ambas as partes devem baixar e instalar um software específico para enviar e receber e-mails criptografados.

Para usar aplicativos de mensagens criptografadas:

- Pesquise quem é o proprietário do app, quais dados do usuário eles mantêm, e se esses dados foram intimados por um governo. Verifique qual é a sua política para responder a pedidos de partilha de dados de usuários. As empresas de tecnologia devem produzir anualmente um relatório de transparência, onde se possa verificar os pedidos do governo para remover ou compartilhar dados.

- Bloqueie o aplicativo com um PIN ou senha sempre que possível para melhor proteger contra a abertura do app por alguém que tenha acesso físico ao seu telefone.

- Configure um bloqueio de registo, se o serviço o oferecer, que exija que qualquer pessoa que instale o app com o seu número de telefone precise introduzir seu número PIN.

- Alguns aplicativos, incluindo Signal e WhatsApp, fornecem um passo de segurança extra para verificar com quem você está conversando e impedir que alguém se faça passar por um dos seus contatos a partir de outro dispositivo. Procure a opção de verificar o número de segurança ou o código de segurança nas configurações do app.

- Observe onde estão armazenadas no seu telefone as informações enviadas para seus aplicativos de mensagens.

- Qualquer coisa que você baixar, como fotos, será salva no seu dispositivo e poderá ser copiada para outros dispositivos e aplicativos, especialmente quando você fizer o backup dos seus dados.

- Alguns serviços, como o WhatsApp, fazem o backup do conteúdo da sua mensagem e do histórico de chamadas para a conta na nuvem ligada ao número de telefone – iCloud para os que usam iOS. Você pode desativar esta função nas configurações do app.

- Os contatos armazenados no seu telefone são sincronizados com aplicativos de mensagens e contas na nuvem; portanto, os números que você tenta excluir em um local podem ser preservados em outro.

- Faça backup e exclua mensagens regularmente para armazenar o mínimo possível em um único dispositivo ou conta. Crie um processo para revisar o conteúdo, incluindo documentos e mensagens multimídia, e armazene downloads ou capturas de tela em um dispositivo de armazenamento externo criptografado.

- A função para o desaparecimento de mensagens do Signal e WhatsApp permite excluí-las automaticamente após um certo tempo. Ative-a se estiver preocupado com o fato de seu telefone ser tomado e suas mensagens serem acessadas.

- Tanto o Signal como o WhatsApp oferecem a possibilidade de definir fotos e vídeos a serem apagados após a visualização. Pode ser útil ativá-los se você estiver enviando imagens sensíveis.

- Signal e WhatsApp também oferecem criptografia de ponta a ponta para chamadas de vídeo.

Para usar e-mail criptografado:

- Obtenha ajuda de um contato de confiança que tenha conhecimentos técnicos. Nem sempre é fácil configurar um e-mail criptografado se você é novato.

- Escolha um software de criptografia de e-mail com boa reputação, que tenha sido revisado por especialistas. Mantenha-o atualizado para se proteger contra vulnerabilidades de segurança.

- Reserve um tempo antecipadamente para criar uma senha longa e exclusiva para o seu software de e-mail criptografado. Se você esquecer essa senha, perderá o acesso a eles.

- Envie e-mails criptografados regularmente para não esquecer como usar o software.

- Detalhes sobre o e-mail, incluindo o título e os endereços de correio eletrônico que enviam e recebem a mensagem, não são criptografados.

Usando a Internet com mais segurança

Jornalistas confiam na Internet para realizar pesquisas que podem deixá-los e as suas fontes vulneráveis se não tomarem medidas para se protegerem. Os provedores de serviços de Internet, governos, empresas e criminosos coletam dados sobre os usuários da Internet que podem ser usados para atingi-los, inclusive na construção de processos legais contra eles.

Para usar a internet com mais segurança:

- Pesquise quem é o proprietário de seu provedor de Internet (ISP) e quais são as obrigações legais da empresa com relação à transmissão de seus dados aos governos, incluindo o seu próprio. Veja quais dados eles armazenam sobre você e por quanto tempo.

- Proteja seu histórico de navegação de seu provedor de acesso à Internet usando uma VPN. Esteja ciente de que o ISP registrará que você está conectado a um serviço VPN, o que pode ser um problema se as VPNs forem ilegais em seu país. Assegure-se de escolher uma VPN que não rastreie e registre seu histórico de navegação, pois isso pode ser compartilhado com governos e outros. Escolha um serviço VPN criado e localizado em outro país, pois isso pode tornar mais difícil para seu governo obter seus dados.

- A maioria dos sites são agora criptografados, o que significa que, embora as pessoas possam ver que você está vendo um site ou conectado a um serviço online, elas não poderão ver o conteúdo dessa página. Procure por https e um ícone de cadeado no início de cada URL de website (https://cpj.org), indicando que o tráfego entre você e o site está criptografado. DuckDuckGo Smarter Encryption é a ferramenta que melhor assegura que o site que você está visitando esteja criptografado.

- Quando você visita um site, ele coleta seus dados, incluindo o endereço IP, o que fornece sua localização aproximada, detalhes sobre seu dispositivo, incluindo o sistema operacional, e seu fuso horário, entre outros.

- Instale um bloqueador de anúncios para se proteger contra malware, que muitas vezes está escondido em publicidades pop-up. Os bloqueadores (ad-blockers) permitem que você libere certos sites do bloqueio, incluindo o do seu próprio meio de comunicação.

- Instale o Privacy Badger para evitar que sites e anunciantes rastreiem quais sites você visita online.

- Avalie instalar o Tor Browser Bundle gratuito para usar a Internet anonimamente ou o Tails, um sistema operacional gratuito que encaminha todo o seu tráfego da Internet através do Tor. O Tor é especialmente recomendado para jornalistas que investigam tópicos sigilosos como corrupção governamental de alto nível em países com capacidade tecnológica sofisticada. Confira a lei com relação ao uso do Tor no país em que você se encontra.

- Governos, criminosos e outros podem criar sites falsos que podem ser usados para coletar seus dados pessoais, tais como senhas e detalhes de cartões de crédito, entre outros. Verifique se o endereço do website é autêntico; o endereço URL deve ser escrito corretamente e incluir https.

- Se possível, evite usar computadores públicos, especialmente em cibercafés ou salas de imprensa. Computadores públicos podem estar infectados com malware ou spyware. Se você precisar usar um computador público, evite fazer login em suas contas pessoais, certifique-se de sair de todas as sessões e limpe seu histórico de navegação.

Cruzando fronteiras

Muitos jornalistas atravessam fronteiras transportando informações pessoais e de trabalho que talvez não queiram que outras pessoas acessem em dispositivos eletrônicos. Se os guardas de fronteira tirarem um dispositivo de seu campo de visão, terão a oportunidade de inspecioná-lo, acessar qualquer conta, copiar informações ou instalar um spyware. Jornalistas que atravessam a fronteira dos EUA devem consultar a nota de segurança do CPJ “Nada a Declarar“.

Antes de viajar:

- Confira quais informações estão em seus dispositivos e como elas podem colocar você e seus contatos em risco. Observe que seus dispositivos podem estar sujeitos ao mesmo nível de escrutínio que notebooks e material impresso em sua bagagem.

- Faça backup do conteúdo de todos os seus dispositivos em um disco rígido externo ou na nuvem. Remova todas as informações que você não quer que os oficiais de fronteira acessem em seus dispositivos.

- Se possível, compre dispositivos limpos para usar somente em viagens, especialmente se estiver trabalhando em matérias altamente sigilosas. Se estiver viajando com um dispositivo pessoal ou de trabalho, faça backup seguro do seu conteúdo e execute uma limpeza ou redefinição de fábrica.

- Ative a criptografia total de disco em todos os dispositivos para garantir que suas informações não possam ser acessadas sem uma senha. Pesquise quais as restrições sobre criptografia no país que vai visitar para garantir que não infrinja nenhuma lei. Esteja ciente de que as forças de segurança podem legalmente ter permissão de solicitar sua senha. Consulte o seu empregador ou advogado antes de viajar, se houver a possibilidade de você ser parado na fronteira.

- Faça logout de todas as contas nos seus dispositivos e desinstale os aplicativos até atravessar a fronteira e conseguir uma conexão segura à internet.

- Limpe o histórico de navegação em todos os seus dispositivos. (O seu provedor de serviços de internet e seu navegador continuarão tendo um registro dos sites você visitou.)

- Bloqueie todos os dispositivos com um PIN ou senha em vez de dados biométricos, como seu rosto ou impressão digital.

- Ative a limpeza remota de seus dispositivos e deixe instruções claras com alguém de sua confiança para deletar o conteúdo remotamente se você for detido. Os dispositivos só serão limpos à distância se estiverem conectados à Internet.

Na fronteira:

- Desligue seus dispositivos para ativar a criptografia de disco.

- Fique de olho nos seus dispositivos ao passarem pela segurança.

- Esteja ciente de que quaisquer mensagens SMS ou chamadas telefônicas que não sejam criptografadas de ponta a ponta serão encaminhadas através de um provedor de serviços local que poderá coletar o conteúdo ou compartilhá-lo com as autoridades.

Se algum dispositivo for confiscado na fronteira ou algo for inserido nele, presuma que ele está comprometido e que qualquer informação contida nele foi copiada.

Nota dos editores: Este kit foi originalmente publicado em 30 de julho de 2019 e reanalisado para maior precisão na data indicada na parte superior.