Dernière révision, le 12 avril 2022

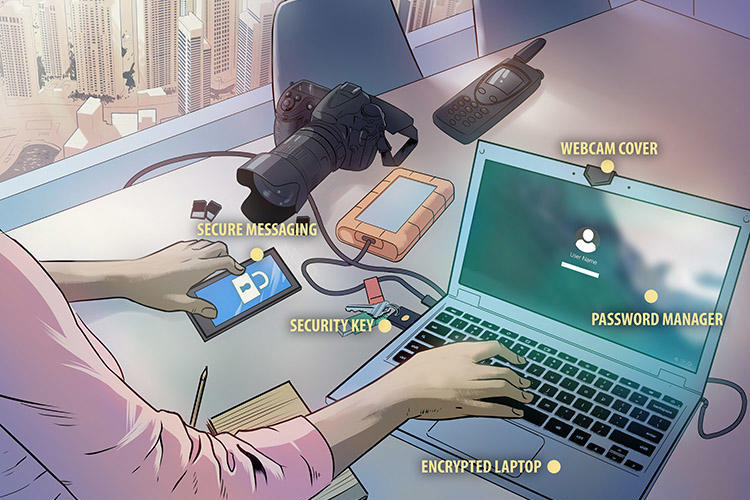

Les journalistes doivent non seulement se protéger eux-mêmes, mais aussi leurs sources en restant au courant des dernières actualités de la sécurité numérique et des menaces tels que le piratage, le phishing, et la surveillance. Les journalistes doivent tenir compte des informations dont ils sont responsables et de ce qui pourrait arriver si elles tombaient entre de mauvaises mains. Ils doivent prendre des mesures pour défendre leurs comptes, dispositifs, communications, et activités en ligne.

Le kit de sécurité numérique est conçu pour offrir un point de départ général aux journalistes qui cherchent à renforcer leur sécurité numérique. Pour des conseils de sécurité plus détaillés, veuillez consulter nos notes de sécurité. Les journalistes sont encouragés à évaluer les risques avant de commencer leur mission.

Table des matières

Utiliser l’internet en toute sécurité

Protégez vos comptes

Les journalistes utilisent différents types de comptes en ligne qui contiennent des renseignements personnels et professionnels sur eux-mêmes, leurs collègues, leurs familles et leurs sources. La sécurisation des comptes et la sauvegarde et suppression régulières des renseignements aident à protéger ces données.

Pour protéger vos comptes :

- Pensez aux informations qui sont stockées dans chaque compte, et aux conséquences éventuelles pour vous, votre famille et vos sources, si votre compte est compromis.

- Séparez votre vie professionnelle et privée en ligne et évitez de mélanger les informations professionnelles et personnelles dans les comptes. Cela permettra de limiter l’accès aux données en cas de violation de l’un des deux comptes.

- Vérifiez vos paramètres de confidentialité et comprenez quelles informations sont publiques, notamment sur les médias sociaux.

- Créez des copies de sauvegarde des informations qui sont sensibles ou que vous ne voudriez pas rendre publiques, notamment des messages privés et des e-mails. Supprimez-les ensuite de votre compte ou appareil. Des outils tiers sont disponibles pour vous aider à chiffrer des documents individuels à stocker sur un disque externe ou dans le cloud. Il est également conseillé de chiffrer les disques durs externes. Examinez la loi relative au chiffrement là où vous êtes installé.

- Supprimez les comptes que vous n’utilisez plus. N’oubliez pas de créer des copies de toutes les informations que vous souhaitez sauvegarder.

- Vérifiez si l’un de vos comptes a fait l’objet d’un incident de sécurité en le recherchant sur have i been pawned. Si vous constatez qu’un compte que vous avez ouvert a été compromis, connectez-vous à ce compte et changez votre mot de passe. Si vous ne voulez plus utiliser ce compte, supprimez tout le contenu avant de le supprimer.

- Activez l’authentification à deux facteurs (2FA) pour tous vos comptes. Idéalement, utilisez une application d’authentification comme forme de 2FA au lieu des SMS. Vérifiez si un service en ligne prend en charge 2FA en le recherchant sur 2FA Directory.

- Créez des mots de passe longs, de plus de 16 caractères. Il doit s’agir d’un mélange de chiffres, de symboles et de lettres. Ne réutilisez pas les mots de passe et n’incluez pas dans vos mots de passe des données personnelles qui peuvent facilement être trouvées en ligne, comme votre date de naissance. Envisagez d’utiliser un gestionnaire de mots de passe pour vous aider à gérer vos mots de passe. Faites des recherches sur tous les gestionnaires de mots de passe pour voir lequel vous convient le mieux. Créez un mot de passe long et unique pour votre gestionnaire de mots de passe.

- Si vous risquez d’être détenu ou que vous craignez un accès non autorisé à vos appareils, déconnectez-vous de vos comptes après chaque utilisation et effacez votre historique de navigation.

- Consultez régulièrement la section « activité du compte » de chacun de vos comptes. Vous la trouverez normalement dans la section « paramètres ». Vous pourriez ainsi voir si des appareils que vous ne reconnaissez pas sont connectés à vos comptes. Si un appareil que vous ne reconnaissez pas est connecté, vous devez immédiatement déconnecter votre compte de cet appareil. Il est conseillé de prendre une capture d’écran pour vos propres dossiers avant de vous déconnecter.

- Évitez d’accéder à vos comptes sur des ordinateurs partagés, par exemple dans un cybercafé. Si vous n’avez pas le choix, déconnectez-vous immédiatement après et effacez votre historique de navigation.

Le phishing

Les journalistes ont souvent un profil public et partagent leurs coordonnées afin d’obtenir des renseignements. Les adversaires qui veulent accéder aux données et appareils des journalistes peuvent les cibler (ou un collègue ou membre de la famille) en lançant des attaques par phishing sous la forme de courriels, SMS, médias sociaux, messages de discussion conçus sur mesure pour amener le destinataire à partager des informations sensibles ou à installer des logiciels malveillants après avoir cliqué sur un lien ou téléchargé un fichier. Il existe plusieurs types de logiciels espions et malveillants dont le niveau de perfectionnement varie. Cependant, les logiciels les plus avancés permettent à l’attaquant à distance d’accéder à l’appareil et à tout son contenu.

Pour se défendre contre les attaques par phishing :

- Faites des recherches sur les capacités de haute technologie de vos adversaires pour comprendre la menace et la probabilité que vous ou quelqu’un que vous connaissez pourrait être une cible.

- Méfiez-vous des messages qui vous demandent de faire quelque chose rapidement ou semblent vous offrir quelque chose qui semble trop beau pour être vrai, surtout s’ils vous demandent de cliquer sur un lien ou de télécharger une pièce jointe.

- Vérifiez soigneusement les détails du compte de l’expéditeur et le contenu du message pour voir s’il est légitime. De petites variations dans l’orthographe, la grammaire, la mise en page, ou le ton peuvent indiquer que le compte a été usurpé ou piraté.

- Si quelque chose au niveau du message vous semble suspect ou inattendu, contactez l’expéditeur par un autre moyen, p. ex. par téléphone, pour vérifier.

- Réfléchissez bien avant de cliquer sur des liens, même si le message semble être envoyé par quelqu’un que vous connaissez. Passez votre curseur sur les liens pour voir si l’URL est légitime.

- Prévisualisez les pièces jointes que vous recevez par courriel ; si vous ne téléchargez pas le document, le logiciel malveillant sera bloqué. En cas de doute, appelez l’expéditeur et demandez-lui de copier le contenu dans l’e-mail, ou faites des captures d’écran du document en prévisualisation au lieu de le télécharger.

- Méfiez-vous des liens ou des documents envoyés par le biais d’une discussion de groupe. Les discussions auxquelles participent un grand nombre de personnes peuvent être infiltrées par les autorités ou par des groupes criminels qui cherchent à cibler les participants.

- Utilisez si possible la version de bureau des applications pour examiner les messages et les liens. Un écran plus grand vous aide à vérifier ce que vous avez reçu, et vous aurez moins tendance à effectuer plusieurs tâches à la fois.

- Téléversez les liens et documents suspects à Virus Total, un service de détection de virus et logiciels malveillants, bien qu’il n’analyse que ceux qui sont connus.

- Activez les mises à jour automatiques et assurez-vous que tous les logiciels sur vos appareils sont à jour. Les mises à jour corrigent les vulnérabilités connues utilisées par les logiciels malveillants pour compromettre votre sécurité.

- Assurez-vous que l’authentification à deux facteurs est activée pour tous vos comptes. Ainsi, en cas de vol de votre mot de passe, les adversaires auront plus de mal à accéder à votre compte.

- Restez particulièrement attentif aux tentatives de phishing durant les élections et les périodes de troubles civils, ou lorsque des collègues ou groupes locaux de la société civile signalent qu’ils sont ciblées.

Sécurité de l’appareil

Les journalistes utilisent une vaste gamme d’appareils pour produire et stocker du contenu, et pour contacter des sources. Beaucoup de journalistes, particulièrement les indépendants, utilisent les mêmes appareils à la maison comme au travail, exposant potentiellement une grande quantité d’informations si elles sont perdues, volées, ou prises. Chiffrez les disques durs des ordinateurs, les téléphones, tablettes, et périphériques de stockage externes, en particulier si vous voyagez, pour s’assurer que personne ne peut avoir accès à ces informations sans mot de passe.

Pour sécuriser vos appareils :

- Verrouillez les appareils par mot de passe, code, ou PIN. Les numéros d’identification personnelles ou mot de passe longs sont plus difficiles à débloquer.

- Mettez à jour votre système d’exploitation, vos applications et vos navigateurs lorsque vous y êtes invité. Les anciens logiciels présentent des vulnérabilités qui peuvent être exploitées pour installer des logiciels malveillants sur vos appareils. C’est particulièrement important si vous pensez être la cible d’un logiciel espion sophistiqué.

- Vérifiez les informations stockées sur vos appareils et déterminez comment vous ou d’autres personnes seraient exposés au risque.

- Sauvegardez régulièrement les données de vos appareils dans le cas où ils sont détruits, perdus ou volés. Stockez les copies de sauvegarde en toute sécurité, loin de votre poste de travail habituel.

- Supprimez régulièrement les informations sensibles, y compris les messages de discussion. Pour empêcher un adversaire de restaurer des fichiers supprimés, utilisez un logiciel d’effacement sécurisé pour nettoyer l’appareil, si disponible ; sinon, réinitialisez-le et utilisez-le à d’autres fins afin de réécrire la mémoire de l’appareil. (Sauvegardez d’abord tout ce que vous voulez garder, sinon vous perdrez toutes vos données.)

- Ne laissez pas les appareils en public sans surveillance, p.e. en les chargeant, car ils risquent d’être volés ou modifiés.

- N’utilisez pas de clés USB qui sont remises gratuitement lors d’événements. Elles pourraient véhiculer des logiciels malveillants qui peuvent infecter votre ordinateur.

- Sachez que votre appareil peut sauvegarder vos données sur le compte cloud associé au téléphone. Les données stockées dans le cloud peuvent ne pas être chiffrées. Vous pouvez désactiver la sauvegarde automatique dans les paramètres.

- Configurez vos appareils pour vous permettre d’essuyer les données à distance s’ils sont volés. Cette fonction doit être configurée à l’avance, et l’appareil sera seulement essuyé s’il est connecté à l’Internet.

- Faites toujours réparer les appareils par un revendeur réputé.

Pour chiffrer votre appareil :

- Les smartphones les plus récents disposent d’une fonction de chiffrement, assurez-vous simplement de l’activer dans la configuration.

- Utilisez Bitlocker pour activer le chiffrement intégral du disque sur Windows, Firevault sur Mac, ou le logiciel gratuit Veracrypt pour les disques durs et le stockage externe.

- Il est important de créer un mot de passe unique et long pour le chiffrement ; sur un smartphone, vérifiez les paramètres personnalisés pour ajouter un mot de passe plus complexe et plus long.

- Sachez qu’un adversaire en possession de votre mot de passe ou ayant le pouvoir de vous obliger à décrypter votre appareil sera en mesure de visualiser les informations.

- Consultez toujours la loi pour vous assurer que le chiffrement est légal dans le pays où vous vivez ou vers lequel vous vous rendez.

Les communications chiffrées

Les journalistes peuvent communiquer avec des sources de manière plus sécurisée à l’aide d’applications ou de logiciels de messagerie instantanée qui permettent de chiffrer les courriels afin que seul le destinataire puisse les lire. Certains outils sont plus faciles à utiliser que d’autres. Le chiffrement protège le contenu des messages, mais les entreprises concernées peuvent encore voir les métadonnées, y compris quand vous avez envoyé le message, qui l’a reçu, et d’autres détails révélateurs. Les entreprises ont des politiques différentes quant aux données qu’elles collectent, à la manière dont elles les stockent et à la façon dont elles répondent lorsque les autorités les demandent.

Les applications de messagerie instantanée recommandées offrent un chiffrement de bout en bout, c’est-à-dire, les informations sont chiffrées dès que l’expéditeur les envoie au destinataire. Les deux parties doivent avoir un compte avec la même application. Toute personne ayant accès à un appareil qui envoie ou reçoit un message ou au mot de passe du compte lié à l’application, peut encore intercepter le contenu du message. Signal et WhatsApp sont des exemples d’applications de messagerie dont le chiffrement de bout en bout est activé par défaut. D’autres applications peuvent vous demander d’activer le chiffrement de bout en bout.

Un courriel chiffré est un autre moyen d’échange d’informations plus sécurisé avec une source ou personne de contact. Les deux parties doivent télécharger et installer des logiciels spécifiques afin d’envoyer et recevoir des courriels chiffrés.

Pour utiliser des applications de messagerie chiffrée :

- Faites des recherches sur le propriétaire de l’application, le type de données utilisateur gardées, et déterminez si ces données sont obtenues sur injonction par un gouvernement. Vérifiez quelle est leur politique pour répondre aux demandes de partage de données utilisateur. Les entreprises technologiques devraient produire chaque année un rapport de transparence sur les demandes gouvernementales de suppression ou de partage de données.

- Verrouillez l’application à l’aide d’un code PIN ou d’un code de passe lorsque c’est possible, afin de mieux vous protéger contre l’ouverture de l’application par une personne ayant un accès physique à votre téléphone.

- Configurez un verrouillage d’enregistrement, si le service en propose un, pour obliger toute personne installant l’application avec votre numéro de téléphone à saisir votre code PIN.

- Certaines applications, dont Signal et WhatsApp, offrent une étape de sécurité supplémentaire pour vérifier avec qui vous communiquez et éviter que quelqu’un se fasse passer pour l’un de vos contacts depuis un autre appareil. Recherchez l’option permettant de vérifier le numéro de sécurité ou le code de sécurité dans les paramètres de l’application .

- Comprenez où les informations envoyées à vos applications de messagerie, comme les photos ou les documents, sont stockées sur votre téléphone.

- Tout ce que vous téléchargez, comme des photos, sera enregistré sur votre appareil et peut être copié sur d’autres appareils et applications, surtout lorsque vous sauvegardez vos données.

- Certains services, comme WhatsApp, sauvegardent le contenu de vos messages sur le compte cloud associé au numéro de téléphone. Pour les utilisateurs d’iOS, n’oubliez pas que l’historique de vos appels sur Signal se synchronise avec iCloud. Vous pouvez désactiver cette fonction dans les paramètres de l’application.

- Les contacts enregistrés dans votre téléphone sont synchronisés avec les applications de messagerie instantanée et les comptes cloud, afin que les numéros que vous essayez de supprimer quelque part puissent être conservés ailleurs.

- Sauvegardez et supprimez régulièrement les messages afin de stocker le moins possible sur un seul appareil ou compte. Créez un processus d’examen du contenu, y compris les documents et les messages multimédia, et stockez les téléchargements ou captures d’écran sur un périphérique de stockage externe chiffré.

- Les fonctions de disparition de messages sur Signal et WhatsApp vous permettent de supprimer automatiquement les messages après un certain temps. Activez-les si vous craignez que votre téléphone soit volé et que l’on accède à vos messages.

- Signal et Whatsapp offrent tous deux la possibilité de configurer la suppression des photos et vidéos après leur visionnement. Il peut être utile d’activer cette fonction si vous envoyez des images sensibles.

- Signal et WhatsApp offrent également un chiffrement de bout en bout pour les appels vidéo.

Pour utiliser un courriel chiffré :

- Demandez de l’aide auprès d’une personne de confiance qui s’y connaît en technologie. Il n’est pas toujours facile de configurer un courriel chiffré si vous êtes débutant.

- Choisissez un logiciel de chiffrement de messagerie de bonne réputation qui a été revu par des pairs. Actualisez toujours votre logiciel pour être protégé contre les vulnérabilités de sécurité.

- Prenez le temps à l’avance pour créer un mot de passe unique et long pour votre logiciel de courriel chiffré. Si vous oubliez ce mot de passe vous n’aurez plus accès aux courriels chiffrés.

- Envoyez régulièrement des courriels chiffrés pour ne pas oublier comment utiliser le logiciel.

- Les détails du courriel, tels que le titre et les adresses électroniques qui envoient et reçoivent le message, ne sont pas chiffrés.

Utiliser l’internet en toute sécurité

S’appuyant sur l’internet pour effectuer leurs recherches, les journalistes et leurs sources sont exposés au risque s’ils ne prennent pas de mesures pour se protéger. Les fournisseurs d’accès à Internet, les gouvernements, les entreprises et les criminels collectent des données sur les utilisateurs d’Internet qui peuvent être utilisées pour les cibler, notamment pour monter des dossiers juridiques contre eux.

Pour utiliser l’Internet en toute sécurité :

- Cherchez à savoir qui est le propriétaire de votre fournisseur d’accès à Internet (FAI) et quelles sont les obligations légales de cette société relatives à la transmission de vos données aux gouvernements, y compris le vôtre. Cherchez à savoir quelles données ils stockent sur vous et pendant combien de temps.

- Protégez votre historique de navigation de votre FAI en utilisant un VPN. Sachez que votre FAI enregistrera le fait que vous êtes connecté à un service VPN, ce qui peut poser des problèmes si les VPN sont illégaux dans votre pays. Assurez-vous de choisir un VPN qui ne suit pas et n’enregistre pas votre historique de navigation, car celui-ci peut être partagé avec les gouvernements et d’autres personnes. Choisissez un service VPN créé et situé dans un autre pays, ce qui rend plus difficile l’obtention de vos données par votre gouvernement.

- La plupart des sites web sont désormais cryptés, ce qui signifie que l’on peut voir que vous consultez un site web ou que vous êtes connecté à un service en ligne, mais qu’on ne pourra pas voir le contenu de cette page. La présence de https et d’une icône-cadenas au début de l’URL de chaque site web (https://cpj.org) indique que le trafic entre vous et le site est crypté. DuckDuckGo Smarter Encryption est un outil qui permet de mieux garantir que le site que vous visitez est crypté.

- Lorsque vous visitez un site web, celui-ci collecte des données vous concernant, notamment votre adresse IP qui indique, entre autres, votre emplacement approximatif, des détails sur votre appareil, y compris le système d’exploitation, et votre fuseau horaire.

- Installez un bloqueur de publicités pour vous protéger contre les logiciels malveillants qui sont souvent cachés dans les pop-ups publicitaires. Les bloqueurs de publicité vous permettent d’exclure certains sites du blocage, y compris votre propre média.

- Installez Privacy Badger pour bloquer les sites web et publicitaires qui suivent les sites que vous visitez en ligne.

- Pensez à installer le pack de navigation Tor gratuit pour utiliser l’internet de manière anonyme ou Tails, un système d’exploitation gratuit qui fait transiter tout votre trafic internet par Tor. Tor est particulièrement recommandé pour les journalistes qui enquêtent sur des sujets sensibles comme la corruption à haut niveau impliquant les gouvernements dans les pays dotés de capacités de haute technologie sophistiquées. Vérifiez la législation relative à l’utilisation de Tor dans le pays où vous vous trouvez.

- Les gouvernements, les criminels et d’autres acteurs peuvent créer des sites Web frauduleux pour collecter vos données personnelles, telles que les mots de passe et les détails des cartes de crédit, entre autres. Vérifiez que l’adresse du site web est authentique et que l’URL est correctement orthographiée et comporte la mention https.

- Dans la mesure du possible, évitez d’utiliser des ordinateurs publics, notamment dans les cybercafés ou les salles de presse. Les ordinateurs publics peuvent être infectés par des logiciels malveillants ou des logiciels espions. Si vous êtes obligé d’utiliser un ordinateur public, évitez de vous connecter à vos comptes personnels, assurez-vous de vous déconnecter de toutes les sessions et effacez votre historique de navigation.

Traverser les frontières

Bon nombre de journalistes traversent les frontières dans le cadre de leur travail et ont des renseignements personnels auxquels ils ne veulent pas donner accès à qui que ce soit à partir d’appareils électroniques. Si les garde-frontières enlèvent un appareil hors de vue, ils peuvent l’examiner, accéder à tous les comptes, copier des informations, ou installer des logiciels espions. Les journalistes qui passent les frontières américaines devraient consulter la note de sécurité du CPJ « Rien à déclarer ».

Avant de voyager :

- Sachez quelles informations se trouvent sur vos appareils et comment elles peuvent poser un risque pour vous et vos personnes de contact. Supposez que vos appareils peuvent être assujettis au même niveau de surveillance que les bloc-notes et documents imprimés dans vos bagages.

- Sauvegardez toutes les données de vos appareils sur un disque dur externe ou dans le cloud. Enlevez toute information à laquelle vous ne voudriez pas que les fonctionnaires aux frontières aient accès depuis vos appareils.

- Achetez des appareils neufs à utiliser uniquement pour voyager si possible, surtout si vous travaillez sur des sujets sensibles. Si vous voyagez avec un appareil personnel ou professionnel, sauvegardez le contenu en toute sécurité, puis effacez ou réinitialisez.

- Activez le chiffrement intégral du disque dur pour tous les périphériques afin d’assurer que vos informations ne peuvent pas être accédées sans mot de passe. Faites des recherches sur les restrictions concernant le chiffrement du pays que vous visitez pour vous assurer de ne pas enfreindre les lois. Soyez conscient que les forces de sécurité peuvent être légalement autorisées à demander votre mot de passe. Demandez conseil à votre employeur ou avocat avant de voyager s’il se peut que vous soyez arrêté à la frontière.

- Déconnectez-vous de vos comptes sur tous vos appareils et désinstallez les applications jusqu’à ce que vous ayez franchi la frontière et atteint une connexion Internet sécurisée.

- Effacez votre historique de navigation sur tous vos appareils. (Votre fournisseur d’accès à Internet et votre navigateur conserveront un enregistrement des sites Web que vous avez visités.)

- Verrouillez tous vos appareils par code PIN ou mot de passe au lieu de données biométriques comme votre visage ou empreinte digitale.

- Activez l’effacement à distance de vos appareils et laissez des instructions claires auprès d’une personne de confiance pour effacer vos appareils à distance si vous êtes détenu. Les appareils ne peuvent être effacés à distance que s’ils sont connectés à Internet.

À la frontière :

- Coupez vos appareils pour activer le chiffrement du disque dur.

- Gardez un œil sur vos appareils lorsqu’ils passent la sécurité.

- Sachez que tout message SMS ou appel téléphonique qui n’est pas crypté de bout en bout sera acheminé par un fournisseur de services local qui peut recueillir le contenu ou le partager avec les autorités.

Si n’importe quel appareil est confisqué à la frontière ou quoi que ce soit est inséré, supposez que l’appareil est compromis et que toutes les informations ont été copiées.

Note de la rédaction : Ce kit a été initialement publié le 30 juillet 2019 et revu pour en vérifier l’exactitude à la date indiquée en haut.